Dienstleister-/Cloud-Risiko: AVV, TOMs, Prüfpfade – Ihr Troubleshooting-Playbook (Symptome → Ursachen → Fix)

Geschätzte Lesezeit: ca. 10–12 Minuten

Key Takeaways

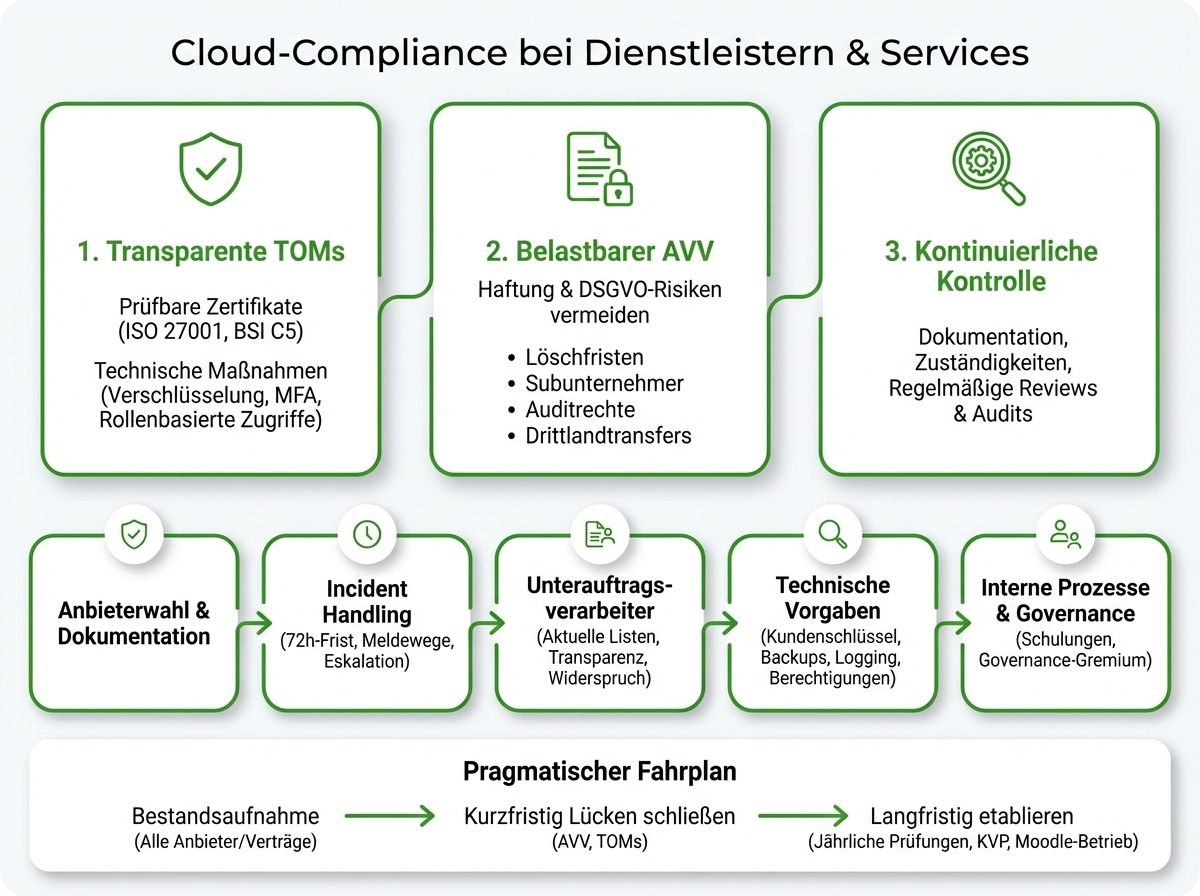

- Cloud-Compliance steht und fällt mit drei Säulen: Transparenz bei TOMs, belastbarer AVV, kontinuierliche Kontrolle (Prüfpfade/Audits).

- Marketing-Claims ersetzen keine Nachweise: Zertifikate (z. B. ISO 27001, BSI C5) und konkrete technische Maßnahmen müssen prüfbar dokumentiert sein.

- Ohne sauberen AVV entstehen Haftungs- und DSGVO-Risiken: Subunternehmer, Löschfristen, Auditrecht und Drittlandtransfers gehören verbindlich geregelt.

- Incident Handling muss „72-Stunden-sicher“ sein: klare Eskalationskette, 24h-Meldepflicht des Dienstleisters im AVV, dokumentierte Prozesse.

- Moodle-Betrieb braucht Governance: Rechtekonzepte, Logging, Backup/Restore-Tests, Schulungen und ein Sub-Dienstleister-Register.

Inhaltsverzeichnis

- Aktuelle Herausforderungen beim Cloud-Risiko- und Dienstleistermanagement

- Die drei Säulen der Cloud-Compliance

- Troubleshooting-Playbook: Von Symptomen zu Lösungen

- Problem 1: Unklare Sicherheit – Mangelnde Transparenz bei TOMs

- Problem 2: Fehlender oder lückenhafter AVV

- Problem 3: Mangelhafte/fehlende Anbieterdokumentation und Kontrolle

- Problem 4: Unsichere Incident-Meldung und verpasste 72-Stunden-Fristen

- Problem 5: Transparenz-Lücken bei Unterauftragsverarbeitern

- Problem 6: Technische Fehlkonfiguration – flankierende TOM-Maßnahmen

- Problem 7: Fehlende Mitarbeiterschulungen und interne Prozesslücken

- Praktischer Fahrplan für Datenschutz, IT-Leitung und Moodle-Admins

- Unser Know-how für Ihre DSGVO-konforme Moodle-Cloud

- FAQ

Aktuelle Herausforderungen beim Cloud-Risiko- und Dienstleistermanagement: Worauf es wirklich ankommt

Im Zeitalter des digitalen Lernens setzen immer mehr Bildungsträger und Unternehmen auf cloudbasierte Plattformen wie Moodle – und damit auf externe Dienstleister. Doch gerade beim Thema Datenschutz und IT-Sicherheit ergeben sich dabei gravierende Herausforderungen: Auftragsverarbeitungsverträge (AVV), technische und organisatorische Maßnahmen (TOMs) sowie nachvollziehbare Prüfpfade sind essentielle Säulen, um Risiken zu minimieren und rechtssicher agieren zu können.

Dieser Beitrag bietet ein umfassendes Troubleshooting-Playbook: von typischen Symptomen über mögliche Ursachen bis zu praxiserprobten Fixes. Insbesondere für Datenschutzbeauftragte, IT-Leitungen und Moodle-Admins sind die folgenden Erkenntnisse unverzichtbar, um Cloud-Services sicher und DSGVO-konform zu steuern.

Die drei Säulen der Cloud-Compliance

Professionelles Cloud- und Dienstleistermanagement lässt sich auf drei Kernbereiche herunterbrechen:

- Sorgfältige Anbieterauswahl und Transparenzprüfung

- Vertragliche Absicherung durch belastbare AVVs

- Lückenlose und kontinuierliche Kontrolle (Prüfpfade, Audits, Dokumentation)

Wichtig: Die datenschutzrechtliche Verantwortung bleibt stets im Unternehmen, selbst wenn technische Aufgaben ausgelagert werden. Fehlende Transparenz oder Nachlässigkeit in einem Bereich kann das gesamte System angreifbar machen.

Troubleshooting-Playbook: Von Symptomen zu Lösungen

Problem 1: Unklare Sicherheit – Mangelnde Transparenz bei TOMs

Symptome:

- Der Cloud-Service spricht in Werbeaussagen von „höchster Sicherheit“, bietet jedoch keine konkreten Nachweise.

- Dokumentierte technische und organisatorische Maßnahmen fehlen oder sind unvollständig.

- Vertragswerke beziehen sich nur auf allgemeine Standards, ohne Details.

Ursachen:

- Unzureichende Vertragsprüfung und fehlende Dokumentation bei Anbieterwahl.

- Zu großes Vertrauen in Marketing-Claims.

- Keine direkte Kontrolle über die konkrete Umsetzung der Sicherheitsanforderungen.

Fix:

- Fordern Sie vor Vertragsbindung belegbare Zertifikate (z. B. ISO 27001, BSI C5 für EU-Standards) und detaillierte technische Maßnahmen (Verschlüsselung: AES256, MFA, rollenbasierte Zugriffskontrolle) vom Anbieter an.

- TOMs müssen als fester Bestandteil im AVV festgeschrieben werden: Verschlüsselungsstandards, Backup-Zyklen, Netzwerk-Segmentierung und Firewall-Regeln sollten konkret beschrieben und nicht nur erwähnt sein.

- Einbeziehung des Datenschutzbeauftragten oder juristischen Expertise vor Abschluss jedes Vertrages.

Expertentipp: Behalten Sie bei Moodle-Dienstleistern besonderes Augenmerk auf deren cloudseitige Absicherung und lassen Sie sich alle TOMs regelmäßig aktualisiert vorlegen.

Problem 2: Fehlender oder lückenhafter AVV

Symptome:

- Es existiert kein echter AVV, stattdessen werden Datenschutzklauseln in den AGB abgehandelt.

- Wichtige Punkte wie Löschfristen, Unterauftragnehmerregelung oder Auditrecht fehlen.

- Widersprüchliche Vertragsklauseln.

Ursachen:

- Anbieter bieten keinen vollwertigen, DSGVO-konformen AVV an.

- Zu wenig eigene Prüfung – oft aus Zeitdruck oder Unwissenheit.

- Fehlende Abstimmung zwischen Einkauf, IT und Datenschutz.

Fix:

- Arbeiten Sie mit Checklisten für die AVV-Erstellung. Diese sollte u. a. folgende Punkte umfassen: Vertragsgegenstand, Datenarten, TOMs, Subunternehmerregelung, Auditrecht, Rückgabe/Löschung der Daten, Drittlandtransfers.

- Bevorzugen Sie Anbieter mit Sitz in der EU (Vermeidung unnötiger Drittlandübermittlungen). Definieren Sie, wo genau Daten gespeichert werden – idealerweise bestimmt der Kunde den Speicherort.

- Fordern Sie einen separaten, unterschriebenen AVV, der nicht in den AGB versteckt ist und vereinbaren Sie explizit das Recht auf Kontrollen und Audits.

Praktisch für Moodle-Admins: Dokumentieren Sie im internen Verzeichnis, für welche Services ein AVV abgeschlossen wurde und aktualisieren Sie die Übersicht regelmäßig.

Problem 3: Mangelhafte oder fehlende Anbieterdokumentation und Kontrolle

Symptome:

- Entscheidungen für Cloud-Anbieter sind nicht dokumentiert.

- Audits werden nicht oder nur sporadisch durchgeführt.

- Keine regelmäßige Überprüfung der Anbieter auf aktuelle Zertifikate, Policy-Änderungen oder Sub-Dienstleister.

Ursachen:

- Fehlende interne Zuständigkeiten für Third-Party-Risk-Management (TPRM).

- Einmalige Prüfung zu Projektbeginn, dann „Blindflug“ ohne weitere Kontrolle.

- Keine oder unvollständige Dokumentation.

Fix:

Phase 1: Auswahl & Erstprüfung

- Klären Sie Verantwortlichkeiten innerhalb Ihres Teams (z. B. IT-Leitung, Compliance, Datenschutz).

- Bitten Sie um Zertifikatsnachweise und prüfen Sie sie genau.

- Bewerten Sie die Notwendigkeit von Standardvertragsklauseln bei Drittlandtransfers.

- Dokumentieren Sie jeden Prüfschritt samt Entscheidungsgrundlage in einem Verzeichnis (Rechenschaftspflicht).

Phase 2: Vertragsabschluss & Einrichtung

- Verhandeln Sie einen vollständigen AVV (siehe oben), sichern Sie sich die Audit-Rechte und dokumentieren Sie alle Policy-Besonderheiten im Setup.

Phase 3: Kontinuierliches Monitoring

- Planen Sie jährliche Reviews: Gibt es Änderungen beim Anbieter, neue Sub-Dienstleister oder Policy-Wechsel?

- Führen Sie regelmäßige Audits durch und bewahren Sie alle Ergebnisse samt Incidents und Verbesserungsmaßnahmen auf.

- Nutzen Sie Checklisten und Templates für periodische Prüfungen.

Problem 4: Unsichere Incident-Meldung und verpasste 72-Stunden-Fristen

Symptome:

- Nach Vorfällen fehlt eine klare Eskalationskette.

- Weder intern noch extern ist geregelt, wer bei Datenpannen zu informieren ist.

- Incidents werden zu spät (oder gar nicht) gemeldet, die Reaktion bleibt undokumentiert.

Ursachen:

- Keine etablierten Incident-Response-Prozesse.

- AVVs regeln Meldungspflichten nicht ausreichend.

- Unklare Verantwortlichkeiten im Unternehmen.

Fix:

- Regeln Sie im AVV verbindlich, dass der Dienstleister Incidents innerhalb von spätestens 24 Stunden meldet und spezifizieren Sie die Empfänger im Unternehmen.

- Definieren Sie klar, was als Sicherheitsvorfall gilt und welche Informationswege einzuhalten sind.

- Erstellen Sie ein internes Incident-Response-Playbook: Wer übernimmt welche Rolle, wie läuft die Risikoanalyse ab, wann und wie werden Aufsichtsbehörden und Betroffene informiert?

- Dokumentieren Sie jede Reaktion und führen Sie nach Vorfällen eine Ursachen- und Verbesserungsanalyse durch.

Moodle-Praxis: Entwickeln Sie spezifische Abläufe für datenschutzrelevante Incidents in Ihrer Moodle-Instanz (z. B. Datenbankzugriffe, unbefugte Account-Nutzung, Datenverluste).

Problem 5: Transparenz-Lücken bei Unterauftragsverarbeitern

Symptome:

- Sie wissen nicht, welche weiteren Dienstleister Ihr Cloud-Anbieter beauftragt.

- Sub-Dienstleister werden gewechselt, ohne dass Sie informiert werden.

- Absicherung der gesamten Lieferkette ist unmöglich.

Ursachen:

- AVV regelt Unterauftragsverarbeitung ungenügend oder gar nicht.

- Fehlende Prozesse beim Hauptanbieter.

Fix:

- Fordern Sie schriftliche Zustimmung zu jeder Änderung bei Sub-Dienstleistern oder zumindest eine Frist für Einspruch (30 Tage vorherige Information und Widerspruchsrecht).

- Lassen Sie sich eine aktuelle Liste aller Sub-Dienstleister samt deren Standorten und Funktionen geben.

- Prüfen Sie regelmäßig, ob die gleichen Sicherheitsstandards wie beim Hauptanbieter gelten.

- Implementieren Sie ein eigenes Sub-Dienstleister-Register, das auch Veränderungen und Prüfzeitpunkte abbildet.

Problem 6: Technische Fehlkonfiguration – Flankierende TOM-Maßnahmen

Symptome:

- Verschlüsselung ist aktiviert, aber Schlüssel liegen beim Anbieter.

- Backups laufen ins Leere und können im Ernstfall nicht zurückgespielt werden.

- Es gibt zu viele Adminrechte, Netzwerksegmentierung fehlt.

Ursachen:

- Fehlkonfigurationen auf Seite des Dienstleisters oder des eigenen Teams.

- Unzureichende Überprüfung bestehender Sicherheitsmaßnahmen.

Fix:

- Verschlüsselung: Stellen Sie sicher, dass Kundenschlüssel genutzt werden („Customer-Managed Keys“). Verschlüsselung für Daten in Transit (TLS 1.2+) wie für Daten im Ruhezustand (AES-256) zwingend fordern.

- Backup & Recovery: Backups täglich, in mind. zwei Verfügbarkeitszonen, verschlüsselt, regelmäßig Restore-Tests nachprüfen.

- Access Management: Multi-Faktor-Authentifizierung, rollenbasierte Rechtevergabe, separate Konten für Admins und Nutzer. Single Sign-On (SSO) via Active Directory erhöht Governance und Nachvollziehbarkeit.

- Netzwerksegmentierung: Trennen Sie produktive, private und Entwicklungsumgebungen strikt – Zugriffe sollten auf das notwendige Minimum begrenzt und alle Aktivitäten geloggt sowie mindestens 12 Monate archiviert werden.

Problem 7: Fehlende Mitarbeiterschulungen und interne Prozesslücken

Symptome:

- Das Einkaufsteam schließt Cloudverträge ohne Einschaltung des Datenschutzes ab.

- IT weiß nicht, wann und wie ein AVV benötigt wird.

- Es besteht keine klare interne Governance.

Ursachen:

- Mangelnde Weiterbildung zu Datenschutz & Cloud.

- Fehlende verbindliche Prozesse oder checklistenbasierte Abläufe.

Fix:

- Führen Sie regelmäßige Schulungen für alle betroffenen Gruppen ein: Einkauf (wann ein AVV nötig ist), IT (TOMs und Incident Handling), Datenschutz (rechtliche Anforderungen), Geschäftsführung (Risiko und Haftung).

- Dokumentieren Sie Prozesse: Von der Anbieterwahl bis hin zum Audit- und Incident-Protokoll.

- Richten Sie ein Governance-Gremium ein (mit IT-Leitung, Datenschutz und Compliance), das jährlich oder anlassbezogen tagt und alle Cloudaktivitäten koordiniert.

Praktischer Fahrplan für Datenschutz, IT-Leitung und Moodle-Admins

Direkte Maßnahmen (Woche 1–2):

- Ermittlung aller Cloud- und Dienstleister-Anbindungen – AVVs prüfen, Lücken feststellen und dokumentieren.

- Einsatz der vorgestellten Checklisten zum Lückenfinder.

- Einschalten des Datenschutzes und ggf. juristische Abklärung.

Mittelfristige Optimierung (Monat 1–3):

- Fehlen AVVs? Diese abschließen und in den oben genannten Punkten komplettieren.

- TOMs dokumentieren, technische Prüfungen initiieren, fehlende Maßnahmen umsetzen.

- Schulungsmaßnahmen für alle Mitarbeitenden starten.

Langfristige Etablierung (laufend):

- Jährliche Überprüfungen sämtlicher Anbieter, regelmäßige Audits und Überarbeitungen aller Prozesse.

- Stetige Dokumentation und Weiterentwicklung der Maßnahmen, um mit neuen Entwicklungen Schritt zu halten.

FAQ

Welche drei Säulen sind für Cloud-Compliance entscheidend?

Sorgfältige Anbieterauswahl/Transparenzprüfung, vertragliche Absicherung über einen belastbaren AVV sowie lückenlose, kontinuierliche Kontrolle (Prüfpfade, Audits, Dokumentation).

Woran erkenne ich, ob TOMs ausreichend transparent sind?

Nicht an Werbeaussagen, sondern an konkreten Nachweisen: z. B. ISO 27001/BSI C5, klar beschriebenen Maßnahmen wie AES-256, MFA, rollenbasierter Zugriff, Backup-Zyklen, Segmentierung und nachvollziehbarer Dokumentation (siehe u. a. janus-datenschutz.de und conceptboard.com).

Welche Punkte dürfen im AVV nicht fehlen?

Mindestens: Vertragsgegenstand, Datenarten, TOMs, Subunternehmerregelung, Auditrecht, Rückgabe/Löschung der Daten sowie Regelungen zu Drittlandtransfers. Wichtig ist ein separater, unterschriebener AVV (nicht „versteckt“ in AGB).

Wie verhindere ich, dass Incident-Meldungen zu spät kommen (72-Stunden-Frist)?

Verankern Sie im AVV eine verbindliche Meldung innerhalb von spätestens 24 Stunden durch den Dienstleister, definieren Sie klare Empfänger und bauen Sie intern ein Incident-Response-Playbook mit Rollen, Risikoanalyse und Dokumentationspflichten auf.

Wie stelle ich Transparenz bei Unterauftragsverarbeitern sicher?

Lassen Sie sich eine aktuelle Sub-Dienstleister-Liste (Standort/Funktion) geben und vereinbaren Sie schriftliche Zustimmung oder mindestens eine 30-tägige Vorabinformation mit Widerspruchsrecht. Führen Sie zusätzlich ein eigenes Sub-Dienstleister-Register inklusive Prüfzeitpunkten.