Webserver/Reverse Proxy (TLS, HTTP/2, gzip, websockets): Schritt-für-Schritt-Guide (inkl. typische Stolperfallen)

Key takeaways

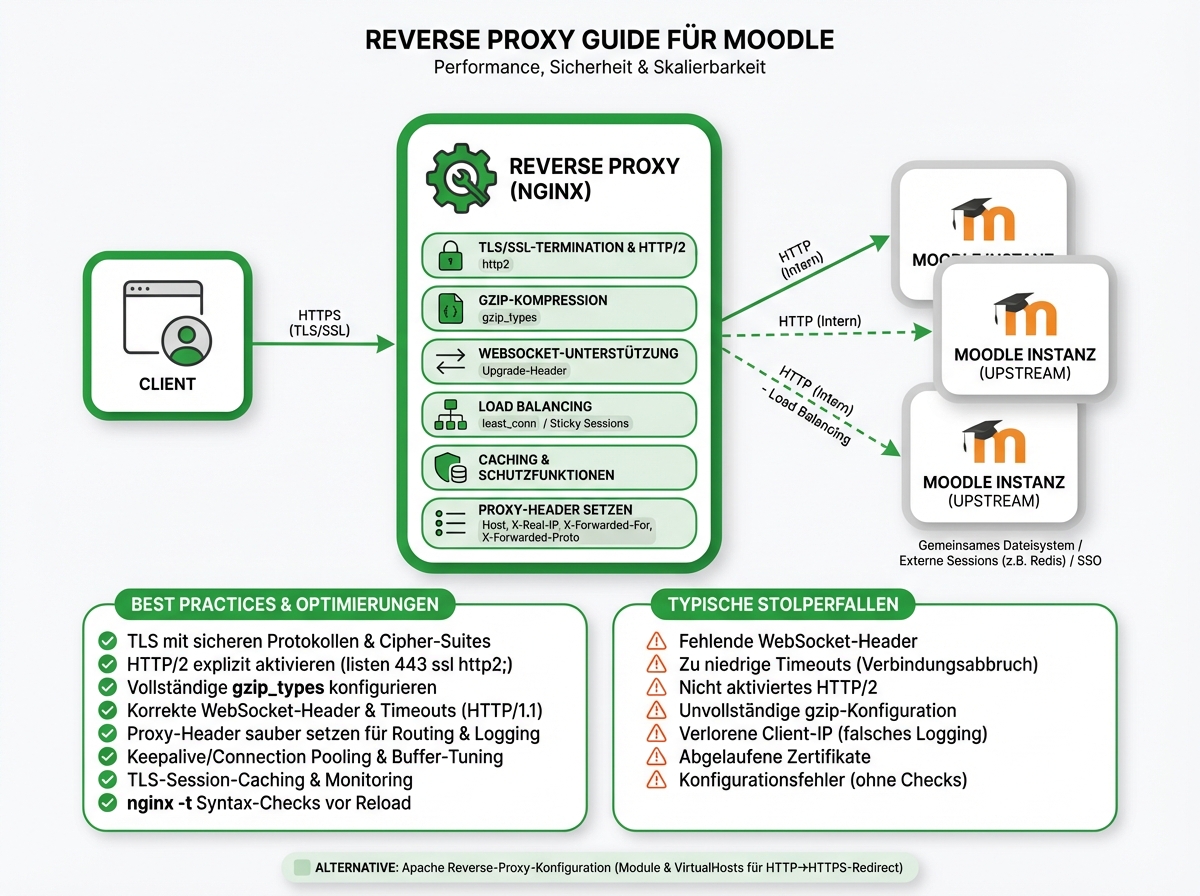

- Reverse Proxies erhöhen Sicherheit, Performance und Skalierbarkeit von Moodle durch TLS, HTTP/2, gzip und optional WebSockets.

- Für HTTP/2 gilt: HTTPS ist Pflicht – aktivieren Sie listen 443 ssl http2; explizit.

- Typische Fehlerquellen sind fehlende WebSocket-Upgrade-Header, zu niedrige Timeouts und unvollständige gzip_types.

- Load Balancing mit least_conn ist oft sinnvoll für sitzungs-lastige Anwendungen wie Moodle.

- Monitoring von Zertifikatsgültigkeit und Konfigurationssyntax (z.B. nginx -t) verhindert unnötige Ausfälle.

Inhaltsverzeichnis

Webserver/Reverse Proxy (TLS, HTTP/2, gzip, websockets): Schritt-für-Schritt-Guide für Moodle-Admins und DevOps

Performance, Sicherheit und Skalierbarkeit gehören zu den wichtigsten Anforderungen moderner Moodle-Instanzen und anderer webbasierten E-Learning-Plattformen. Ein zentraler Baustein für all diese Aspekte ist die richtige Konfiguration eines leistungsfähigen Reverse Proxy – idealerweise mit Unterstützung für TLS, HTTP/2, gzip-Kompression und WebSockets. In diesem umfassenden Leitfaden erhalten Sie Schritt für Schritt praxisnahe, fundierte Anleitungen für die Umsetzung und erfahren, wie Sie typische Stolperfallen vermeiden.

Dieser Guide basiert auf Best Practices und Erfahrungen aus zahlreichen E-Learning-Projekten im deutschsprachigen Raum. Als Spezialisten für Moodle-Performance möchten wir Ihnen helfen, Ihre Lernplattformen sicher, schnell und zukunftssicher zu betreiben.

Grundlagen: Was ist ein Reverse Proxy und warum ist er für Moodle sinnvoll?

Ein Reverse Proxy ist ein Server, der im Auftrag von Backend-Systemen (wie Moodle) HTTP(S)-Anfragen aus dem Internet entgegennimmt und verarbeitet. Anders als ein Forward Proxy, der für Clients arbeitet, schützt ein Reverse Proxy Ihre internen Server, übernimmt Security-Funktionalitäten und kann Load Balancing sowie Kompressions- und Caching-Aufgaben übernehmen. Details siehe: armann-systems.com – NGINX Reverse Proxy, IONOS: Apache als Reverse Proxy

Typische Aufgaben eines Reverse Proxies:

- Entgegennahme von Client-Requests auf definierten Ports und Domains

- TLS/SSL-Verschlüsselung und Weiterleitung an sichere Backends

- HTTP/2 für effiziente Parallelisierung der Anfragen

- gzip-Komprimierung für schnellere Ladezeiten

- Unterstützung von WebSockets für Echtzeitkommunikation (z.B. Chats, Statistik-Updates)

- Verteilung von Anfragen auf mehrere Moodle-Backend-Server (Load Balancing)

- Schutz vor unerlaubtem Zugriff und Anfragemuster

Gerade für mission-critical Anwendungen wie Moodle kommt es darauf an, dass diese Komponenten perfekt zusammenspielen.

Schritt-für-Schritt-Anleitung: Reverse Proxy mit NGINX – Best Practices

NGINX ist aufgrund seiner Performance und Flexibilität eine der meistgenutzten Lösungen für Reverse Proxy-Aufgaben im Moodle-Umfeld.

1. Basisinstallation und Upstreams definieren

Das Grundgerüst der NGINX-Konfiguration bilden die sogenannten Upstream-Blöcke, in denen Ihre Backend-Server beschrieben werden.

upstream moodle_backend {

server moodle1.intern:8080;

server moodle2.intern:8080;

}

Praktischer Tipp: Trennen Sie die Konfiguration für produktive und Test-Umgebungen, um unbeabsichtigte Downtimes zu vermeiden.

2. TLS/SSL-Verschlüsselung einrichten

Ohne HTTPS kein sicheres Moodle – und kein HTTP/2. Hinterlegen Sie Ihr SSL-Zertifikat (beispielsweise von Let’s Encrypt):

server {

listen 443 ssl http2;

server_name moodle.example.com;

ssl_certificate /etc/nginx/ssl/cert.pem;

ssl_certificate_key /etc/nginx/ssl/key.pem;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

...

}

Siehe auch Tipps zur sicheren Zertifikatsverwaltung (Dateirechte, Autorenewal).

Typischer Stolperstein: Unsichere oder abgelaufene Zertifikate können dazu führen, dass Moodle-Clients keine Verbindung mehr herstellen können. Überprüfen Sie regelmäßig Ablaufdaten und Pfade.

3. HTTP/2-Unterstützung aktivieren

HTTPS ist Voraussetzung für HTTP/2, was deutliche Vorteile beim Laden moderner Moodle-Seiten bringt (z.B. gleichzeitiges Laden vieler Ressourcen, geringere Latenz).

Wichtig:

listen 443 ssl http2;

– Damit aktivieren Sie HTTP/2 für Ihren Server-Block.

4. gzip-Kompression für schnellere Ladezeiten

Die richtige Aktivierung von gzip in NGINX verbessert die Übertragungsgeschwindigkeit erheblich.

gzip on; gzip_types text/plain text/css application/json application/javascript text/xml application/xml application/xml+rss; gzip_min_length 1000; gzip_comp_level 6; gzip_vary on;

Achtung: Ohne korrekte gzip_types werden wichtige Dateien nicht komprimiert – überprüfen Sie die MIME-Types passend zu Ihren Moodle-Themes und Plugins.

5. WebSocket-Support für Echtzeitfunktionen

Für Funktionen wie Live-Chats oder kollaborative Tools, die auf Moodle aufsetzen (z.B. in Plugins oder Block-Tools), müssen Sie WebSocket-Unterstützung aktivieren:

location /ws {

proxy_pass http://moodle_ws_backend;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_read_timeout 86400;

proxy_send_timeout 86400;

}

Praktischer Tipp: Stellen Sie sicher, dass Ihr Backend WebSocket-fähig ist, und passen Sie die Timeouts an die erwarteten Verbindungsdauern an.

6. Proxy-Header und Timeouts richtig konfigurieren

Die richtigen Header entscheiden über Authentifizierung, Logging und Funktionalität im Backend:

proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme;

Timeouts erhöhen die Stabilität bei längeren Moodle-Prozessen, wie z.B. Backupläufen oder großen Datei-Uploads.

7. Load Balancing für hohe Verfügbarkeit und Skalierbarkeit

Verteilen Sie die Last auf mehrere Moodle-Instanzen je nach Bedarf:

upstream moodle_backend_balanced {

least_conn;

server moodle1.intern:8080;

server moodle2.intern:8080;

server moodle3.intern:8080;

}

least_conn empfiehlt sich bei Sitzungs-lastigen Anwendungen wie Moodle, während IP-Hash für „Sticky Sessions“ genutzt werden kann.

8. Komplett-Beispiel: Moodle-optimierte NGINX-Konfiguration

upstream moodle_backend {

least_conn;

server moodle1.intern:8080;

server moodle2.intern:8080;

}

server {

listen 80;

server_name moodle.example.com;

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl http2;

server_name moodle.example.com;

ssl_certificate /etc/nginx/ssl/cert.pem;

ssl_certificate_key /etc/nginx/ssl/key.pem;

gzip on;

gzip_types text/plain text/css application/json application/javascript;

gzip_min_length 1000;

gzip_vary on;

location /ws {

proxy_pass http://moodle_backend;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_read_timeout 86400;

}

location / {

proxy_pass http://moodle_backend;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_connect_timeout 60s;

proxy_send_timeout 60s;

proxy_read_timeout 60s;

}

}

Alternative: Reverse Proxy mit Apache

Auch Apache kann als Reverse Proxy eingesetzt werden. Aktivieren Sie zuerst die benötigten Module:

sudo a2enmod proxy proxy_http proxy_ajp rewrite deflate headers proxy_balancer proxy_connect proxy_html

Typische Virtual Host-Konfiguration:

<VirtualHost *:443>

SSLEngine On

SSLCertificateFile /etc/apache2/ssl/cert.pem

SSLCertificateKeyFile /etc/apache2/ssl/key.pem

ProxyPreserveHost On

ProxyPass / http://moodle_backend:8080/

ProxyPassReverse / http://moodle_backend:8080/

ServerName moodle.example.com

</VirtualHost>

<VirtualHost *:80>

ServerName moodle.example.com

Redirect permanent / https://moodle.example.com/

</VirtualHost>

Abschließend Apache neu starten:

sudo service apache2 restart

Typische Stolperfallen und deren Lösung

Gerade beim ersten Einrichten eines Reverse Proxies für Moodle-Installationen treten häufig folgende Fehler auf:

1. WebSocket-Probleme: „Upgrade“-Header fehlen

Lösung:

proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade";

2. Timeouts bei langlaufenden Moodle-Aufgaben

Lösung: Ausreichend hohe Timeouts setzen, speziell für große Datei-Uploads und WebSocket-Sitzungen:

proxy_read_timeout 86400; proxy_send_timeout 86400;

3. HTTP/2 wird nicht verwendet

Lösung: HTTPS ist Pflicht, aktivieren Sie HTTP/2 explizit:

listen 443 ssl http2;

4. gzip-Kompression „funktioniert nicht“

Lösung: Die richtigen gzip_types setzen (siehe obige Beispiele).

5. Verlust echter Client-IP im Backend

Lösung: Header für X-Real-IP und X-Forwarded-For sauber weitergeben.

6. Fehlerhafte oder abgelaufene Zertifikate

Lösung: Regelmäßiges Monitoring der Zertifikatspfad und -gültigkeit, Dateirechte überprüfen.

7. NGINX-Konfigurationsfehler nach Änderung

Lösung: Vor jedem Reload Syntax testen:

nginx -t systemctl reload nginx

8. Load Balancing klappt nicht oder verteilt ungerecht

Lösung: Von Round-Robin auf least_conn wechseln und ggf. Servergewichtung anpassen.

Performance- und Sicherheitstipps für Moodle Reverse Proxies

-

Connection Pooling:

Persistent Verbindungen zu Backends mit keepalive:upstream moodle_backend { server moodle1.intern:8080; server moodle2.intern:8080; keepalive 32; } -

Caching:

Verwenden Sie Proxy-Caching gezielt für statische Inhalte. Für Moodle ist Caching auf Anwendungsebene wie Moodle Caching, Redis Cache Store für Sessions ergänzend ratsam. -

Buffer-Optimierung:

Anpassung von proxy_buffer_size und proxy_buffers verbessert die Stabilität speziell bei sehr großen HTTP-Requests. -

TLS Session Caching:

Beschleunigt wiederholte Verbindungen:ssl_session_cache shared:SSL:10m; ssl_session_timeout 60m;

-

Logging und Monitoring:

Nutzen Sie dedizierte Log-Formate und Tools zur Protokollierung und Überwachung der Proxy-Performance.

Weitere Tipps: Reverse Proxy in komplexen Moodle-Landschaften

- Horizontal Scaling: Mehrere Moodle-Backends mit gemeinsamem Dateisystem und Load Balancer; Sessions am besten extern (Redis, Memcache) speichern.

- Single Sign-On (SSO): Authentifizierungs-Header und Weiterleitungen im Proxy sauber auflösen, um SSO-Prozesse nicht zu behindern.

- Maintenance-Fenster: „Maintenance“-Pages direkt im Proxy ausliefern, um Backend nicht unnötig zu belasten.

Fazit: Komplexität meistern, Qualität sichern

Ein richtig konfigurierter Reverse Proxy ist der Grundpfeiler moderner Moodle-Infrastrukturen. Mit TLS, HTTP/2, gzip und WebSockets heben Sie die Performance, Sicherheit und Zukunftsfähigkeit Ihrer Lernplattform nachhaltig – und schaffen beste Bedingungen für eine positive User Experience. Als erfahrenes Team aus Hosting-Architekten, Moodle-Admins und DevOps-Profis beraten und begleiten wir Sie gern bei Konzeption, Audit und Optimierung Ihrer Plattform – zugeschnitten auf aktuelle Anforderungen im Bildungs- und Firmenumfeld.

Sie möchten Ihre Moodle-Infrastruktur resilienter, schneller und sicherer machen oder stehen vor komplexen Scalability-Projekten?

Lassen Sie sich von unseren Experten individuell beraten – sprechen Sie uns direkt an!

Quellen & weiterführende Informationen

- NGINX Reverse Proxy Guide (armann-systems.com)

- Apache Reverse Proxy (IONOS)

- NGINX als Reverse Proxy (kinsta.com)

- Performance Empfehlungen für Moodle

- Caching Grundlagen für Moodle

Für individuelle Unterstützung oder Beratung rund um hochverfügbare Webserver-Architekturen und professionelle Moodle-Lösungen sind wir Ihr Ansprechpartner!

FAQ

Warum brauche ich für Moodle überhaupt einen Reverse Proxy?

Ein Reverse Proxy nimmt Anfragen entgegen, schützt Backends, ermöglicht TLS/SSL-Termination, verbessert Performance (z.B. via HTTP/2, gzip) und kann Load Balancing sowie zusätzliche Security- und Monitoring-Funktionen bereitstellen.

Warum funktioniert HTTP/2 bei mir nicht, obwohl NGINX läuft?

HTTP/2 setzt in der Praxis HTTPS voraus und muss im Server-Block explizit aktiviert werden, z.B. mit listen 443 ssl http2;. Prüfen Sie außerdem Zertifikat, Browser-Tests und ob wirklich Port 443 genutzt wird.

Wie erkenne ich, ob gzip tatsächlich aktiv ist?

Wenn gzip aktiv ist, liefert der Server typischerweise den Header Content-Encoding: gzip für passende MIME-Types. Häufige Ursache für „kein gzip“ sind unvollständige gzip_types oder zu kleine Responses im Verhältnis zu gzip_min_length.

Was sind die häufigsten Ursachen für WebSocket-Fehler hinter einem Reverse Proxy?

Typisch sind fehlende Upgrade-Header und falsche HTTP-Version. In NGINX sind meist erforderlich: proxy_http_version 1.1, proxy_set_header Upgrade $http_upgrade; und proxy_set_header Connection „upgrade“; sowie ausreichend hohe Timeouts.

Wie verhindere ich Timeouts bei großen Uploads oder langen Moodle-Prozessen?

Setzen Sie angemessene Proxy-Timeouts (z.B. proxy_read_timeout, proxy_send_timeout). Für WebSockets oder sehr lange Prozesse werden im Beispiel Werte wie 86400 Sekunden verwendet; für Standard-Requests können niedrigere Werte sinnvoll sein.