Plugin-Kompatibilität & Risikomanagement: Schritt-für-Schritt-Guide (inkl. typische Stolperfallen)

Key Takeaways

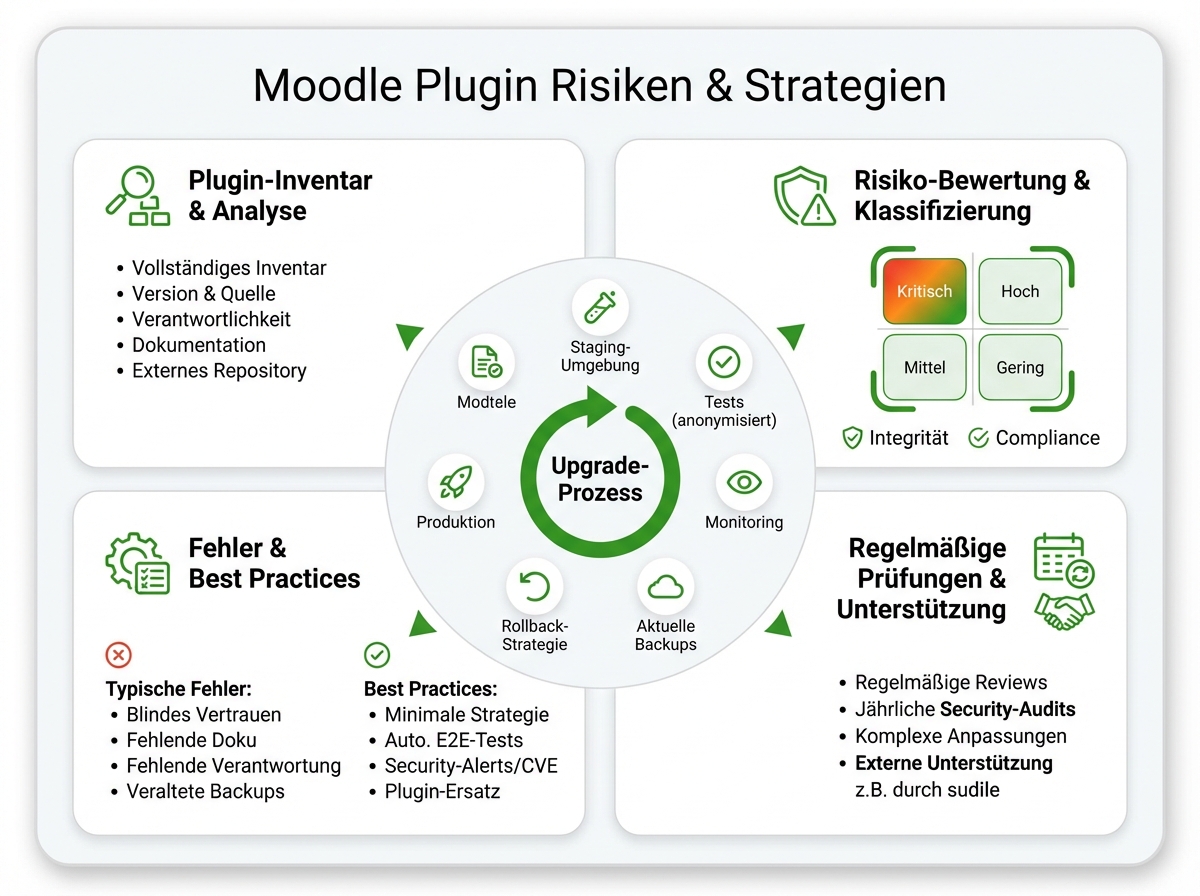

- Plugin-Inventar und Kompatibilitätscheck sind die Basis für jedes Moodle-Upgrade.

- Bewerten Sie Risiken strukturiert nach Eintrittswahrscheinlichkeit und Schadenspotenzial (kritisch/hoch/mittel/gering).

- Keine Updates ohne Staging: Tests, Monitoring, Backups und Rollback-Strategien reduzieren Ausfall- und Compliance-Risiken.

- Security-Audits (inkl. Plugin-Reviews und Code-Reviews) sollten fest im Jahresplan verankert sein.

- Eine minimale Plugin-Strategie plus klare Verantwortlichkeiten senkt Komplexität und Angriffsfläche.

Inhaltsverzeichnis

Ein praxisnaher Leitfaden für Moodle-Admins, DevOps und IT-Leitung

In der sich rasant entwickelnden Welt des eLearning ist Moodle unangefochtener Marktführer – und das mit gutem Grund. Offenheit, Flexibilität und der riesige Fundus an Plugins machen die Lernplattform zur ersten Wahl für Bildungsinstitutionen weltweit.

Doch bei jedem Moodle-Upgrade, jeder Plugin-Installation und insbesondere beim Einsatz von Eigenentwicklungen stellen sich maßgebliche Fragen:

Wie kompatibel sind meine Plugins? Und welches Risiko geht mein Unternehmen mit einer bestimmten Plugin-Landschaft wirklich ein?

Mit diesem Guide bieten wir praxisnahe Einblicke und konkrete Abhilfe für das Management von Plugin-Kompatibilität und Risikomanagement in Moodle.

Warum ist Plugin-Kompatibilität im Moodle-Kontext so essentiell?

Moodle lebt von modularer Erweiterbarkeit. Über 1.800 Community-Plugins Quelle und zahlreiche Eigenentwicklungen sorgen für passgenaue Lernumgebungen. Doch jede zusätzliche Komponente erhöht systemische Komplexität – und damit auch das Risiko:

- Funktionsausfälle nach Updates: Ein neues Moodle-Release kann inkompatibel mit älteren Plugins sein.

- Sicherheitslücken: Nicht gepflegte Plugins öffnen Angriffsflächen.

- Performance-Probleme: Konflikte zwischen Plugins können zu Systemverlangsamungen führen.

- Compliance-Risiken: Besonders im Enterprise-Bereich gelten strenge Vorgaben hinsichtlich Datenschutz und Auditing, die durch Plugins kompromittiert werden können.

Diese Risiken planvoll zu managen, ist essentiell für eine robuste und nachhaltige eLearning-Architektur.

1. Initiales Assessment: Überblick verschaffen

a) Plugin-Inventar anlegen

Erstellen Sie als Erstes eine vollständige und aktuelle Liste aller installierten Plugins inklusive Version und Quelle (offiziell, Drittanbieter, Eigenentwicklung).

Die Moodle-eigene Übersicht unter /admin/plugins.php bietet einen guten Startpunkt, sollte jedoch durch ein extern gepflegtes Repository ergänzt werden, um auch historische Informationen, Verantwortlichkeiten und Notizen zu pflegen.

b) Kompatibilitätsstatus prüfen

Vergleichen Sie Ihre Plugin-Versionen mit den Mindestanforderungen der gewünschten Ziel-Moodle-Version. Hilfreiche Quellen:

- Die offizielle Moodle Plugin-Datenbank mit Kompatibilitätsangaben für jede Moodle-Version.

- Eigene Changelogs & Release Notes der Entwickler.

- Bei Eigenentwicklungen: Code Reviews und Anpassungen zum Beispiel mit Hilfe von Static-Analysis-Tools.

Tipp: Prüfen Sie nicht nur Funktions-, sondern auch Sicherheits- und Performance-Kompatibilität.

2. Risiken erkennen und systematisch bewerten

a) Risikoarten identifizieren

- Inkompatibilität: Das Plugin funktioniert nach einem Moodle-Update nicht mehr wie vorgesehen.

- Sicherheitsrisiko: Das Plugin enthält unentdeckte Schwachstellen oder erhält keine Security-Updates.

- Integritätsrisiko: Das Plugin verhindert die korrekte Datenverarbeitung oder -sicherung.

- Compliance-Risiko: Das Plugin verarbeitet oder speichert Daten unzureichend geschützt gemäß DSGVO/BILD-FernUSG.

b) Eintrittswahrscheinlichkeit & Schadenspotenzial bewerten

Führen Sie eine klassische Risikoanalyse durch: Welche Wahrscheinlichkeit hat es, dass ein Problem eintritt? Wie schwerwiegend wären die Auswirkungen?

Bauen Sie Priorisierungslogik ein (z. B. kritisch/hoch/mittel/gering).

Literaturempfehlung: Offizielle Hinweise zur Moodle-Sicherheit bieten aktuelle Informationen und zeigen den hohen Stellenwert des Themas.

3. Prozess für regelmäßiges Risikomanagement etablieren

a) Updates & Upgrades planen

- Testumgebungen nutzen: Implementieren Sie eine dedizierte Staging-Umgebung, auf der Systeme und Plugins vor produktiven Updates getestet werden.

- Upgrades nach Release-Zyklen: Folgen Sie den Release-Notes aus den Moodle-Upgrade-Dokumentationen und setzen Sie auf regelmäßige Wartungsfenster.

b) Security Audits einplanen

Regelmäßige Plugin-Sicherheitsprüfungen sind Pflicht. Für Open-Source-Plugins gibt es Community-Ressourcen und Hilfestellung für Security-Reviews.

Bei Eigenentwicklungen empfiehlt sich ein externer Audit durch Elearning-Spezialisten – zum Beispiel durch Anbieter wie sudile, die auf Security-Audit, Code-Review und Plugin-Entwicklung für Moodle spezialisiert sind.

4. Typische Stolperfallen beim Management von Plugins (und wie Sie sie vermeiden)

Stolperfalle 1: Blindes Vertrauen in Community-Plugins

Nicht jedes Plugin im offiziellen Directory bleibt aktiv gepflegt oder ist mit aktuellen Security-Standards kompatibel. Prüfen Sie:

- Letzter Update-Zeitpunkt

- Nutzerbewertungen & Foreneinträge

Stolperfalle 2: Fehlende Dokumentation von Eigenentwicklungen & Anpassungen

Auch wenn Eigenentwicklungen Ihre Prozesse ideal abbilden: Ohne saubere, fortgeschriebene Dokumentation fliegen Altlasten regelmäßig „unter dem Radar“. Nutzen Sie hierfür Change-Logs und ein internes Wiki.

Stolperfalle 3: Direkte Updates auf Produktion

Kein Update ohne Testphase! Produktivsysteme sollten nur nach erfolgreichem Test und explicitem Go-Live-Freigabeprozess aktualisiert werden.

Stolperfalle 4: Veraltete Backups & fehlendes Rollback

Routinemäßige Backups aller Stände (inklusive Plugin-Ordner!) sichern und Rollback-Strategien vorhalten – sonst droht im Fehlerfall Chaos.

Stolperfalle 5: Keine klare Verantwortlichkeit

Stellen Sie sicher, dass für jedes Plugin ein*e Verantwortliche*r benannt ist und Zugriffsrechte regelmäßig geprüft und angepasst werden.

5. Schritt-für-Schritt: Plugin-Kompatibilität und Risiken im Griff behalten

Ein erprobter operativer Workflow:

- Mapping & Kategorisierung aller Plugins

Erfassen Sie Name, Version, Herkunft, Verantwortliche und Zyklus. - Abgleich mit Ziel-Moodle-Version

Überprüfen Sie jede Komponente vor Upgrades auf Kompatibilität mit der künftigen Moodle-Version. - Testinstallationen durchführen

Jedes Update, ob Core oder Plugin, zuerst in einer isolierten Instanz und mit echtem (anonymisierten) Datenbestand testen. - Dokumentation & Monitoring

Notieren Sie Änderungen in plugin-bezogenen Changelogs und stellen Sie automatisiertes Monitoring auf Systemverfügbarkeit und Performance ein. - Review & Security-Audit

Planen Sie fixe Zeitfenster für Plugin-Reviews und mindestens einmal jährlich vollständige Security-Audits. - Kontinuierlicher Kommunikations-Loop

Informieren Sie Stakeholder regelmäßig über den Status der Plugin-Landschaft, geplante Updates und ggf. anstehende Migrationen.

6. Best Practices für die Risikominimierung

Minimale Plugin-Strategie:

Setzen Sie nur unbedingt notwendige Plugins ein. Vermeiden Sie Überfrachtung und bevorzugen Sie Plugins mit aktivem Entwickler-Support.

Automatisierte Tests:

Bauen Sie End-to-End-Tests (z. B. mit Behat/Codeception) für kritische Funktionen in den Deployment-Prozess ein.

Security-Alerts & Mailinglisten:

Abonnieren Sie Security-Newsletter und achten Sie auf aktuelle CVE-Meldungen relevanter Plugins.

Proaktive Abkündigung von Altlasten:

Alte, nicht mehr gepflegte Plugins gehören auf die Watchlist und sollten durch neuere, sichere Alternativen ersetzt werden.

Zusammenarbeit mit Experten:

Bei komplexen Integrationen oder hoch individuellen Anpassungen empfehlen wir, regelmäßig Externe zu Rate zu ziehen – für einen frischen Blick und aktuelle Best Practices.

7. Die Rolle von sudile: Expertise, die den Unterschied macht

Als langjähriger Hoster, -Auditor und Plugin-Entwickler sind wir bei sudile darauf spezialisiert, eLearning-Umgebungen stabil, sicher und zukunftsfähig zu gestalten.

Dabei begleiten wir unsere Kunden im gesamten Lebenszyklus – von der Plugin-Auswahl über individuelle Entwicklung, kompatible Upgrades, Security-Auditings bis zum hochperformanten Hosting.

Wir wissen: Ein bewusster Umgang mit Plugins schützt nicht nur vor kostenintensiven Ausfällen, sondern ist Voraussetzung für nachhaltige Innovation und Compliance im eLearning-Bereich.

Praktische Takeaways für Ihr nächstes Moodle-Upgrade

- Bauen Sie das Thema Plugin-Kompatibilität als festen Bestandteil Ihres Release-Managements aus.

- Dokumentieren Sie sämtliche Anpassungen und installieren Sie ausschließlich Plugins aus vertrauenswürdigen Quellen.

- Holen Sie sich bei Unsicherheiten im Bereich Security, Kompatibilität oder Eigenentwicklung fachkundige Unterstützung ins Boot.

- Führen Sie regelmäßig Reviews und Security-Audits durch – idealerweise extern, um Betriebsblindheit vorzubeugen.

- Nutzen Sie aktuelle Moodle-Dokumentationen

(Upgrading, Security),

und bleiben Sie in engem Austausch mit der Community.

Fazit

Moodle-Plugins sind der Schlüssel zur Individualisierung jeder Lernplattform – bergen jedoch erhebliche Kompatibilitäts- und Sicherheitsrisiken.

Ein strukturierter, kontinuierlicher Prozess im Plugin- und Risikomanagement ist alternativlos, um Betriebsstabilität, Performance und rechtliche Compliance zu gewährleisten.

Wenn Sie Unterstützung bei Plugin-Kompatibilität, Security-Audits oder dem nächsten Major-Upgrade benötigen – sprechen Sie uns an!

Unser Expertenteam bei sudile begleitet Sie ganzheitlich, von der strategischen Beratung über die technische Umsetzung bis zum laufenden Betrieb.